由于政企對外部的互聯(lián)網(wǎng)環(huán)境缺乏監(jiān)測手段,導致泄露事件發(fā)酵后往往后知后覺,處于被動的地位。為了全方位的覆蓋保護政企數(shù)據(jù)安全,除了事前防泄漏外,也亟需一種及時的事后響應實時檢驗檢測手段幫助政企規(guī)避各類不必要的安全風險隱患,將損失降到最低。

通過調研我們發(fā)現(xiàn)敏感數(shù)據(jù)泄露的主要原因和渠道如下:

◆ 敏感數(shù)據(jù)泄露的主要原因:

-

安全管理與軟件設置配置的疏漏導致敏感數(shù)據(jù)被錯誤訪問 -

社會工程學與黑客針對性的攻擊 -

密碼憑據(jù)的重復使用與泄露 -

敏感設備物理盜竊 -

軟件漏洞 -

設備默認憑據(jù)的使用

-

代碼托管平臺、技術博客等資源站點 -

在線文庫、網(wǎng)盤等公開資源站點 -

黑客圈、地下市場中敏感數(shù)據(jù)銷售交易

明朝萬達解決方案

為了能更好助力政企增強安全監(jiān)測能力,幫助政企用戶在開放和深層網(wǎng)絡中保持 7× 24的可見性,主動檢測數(shù)據(jù)泄露,持續(xù)監(jiān)控深網(wǎng)中政企相關的數(shù)據(jù)情報,快速消除發(fā)布到開放網(wǎng)絡和社交媒體的泄露事件。

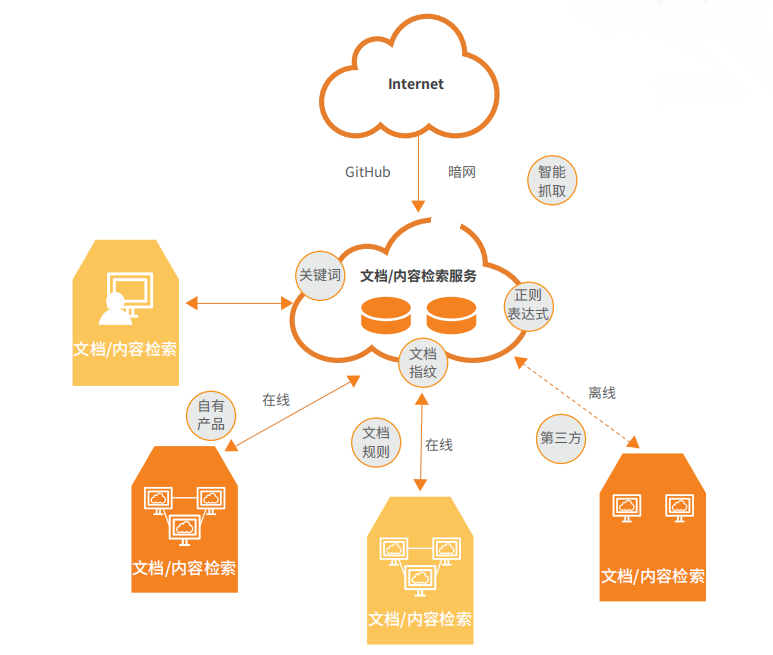

Chinasec(安元)互聯(lián)數(shù)據(jù)泄露監(jiān)測平臺(Data Leakage Monitor)針對不同痛點梳理出數(shù)據(jù)泄露主要的重災區(qū),在代碼資源庫、文庫、文件共享平臺、論壇、黑產社區(qū)、暗網(wǎng)黑市等建立起相應的監(jiān)測機制,一旦發(fā)生相關的敏感文件出現(xiàn)在這些公網(wǎng)上即可及時通知數(shù)據(jù)歸屬主體降低影響并溯源排查安全漏洞,用戶僅需提供政企名稱等基本信息,無需任何部署和運維,實時自動化的對指定站點進行監(jiān)測,節(jié)省硬件和人力成本。

Chinasec(安元)互聯(lián)數(shù)據(jù)泄露監(jiān)測平臺(Data Leakage Monitor),通過內置關鍵字、數(shù)據(jù)特征策略、文檔指紋校驗以及智能模型算法技術掃描并精準識別在開放和深層網(wǎng)絡中的暴露敏感數(shù)據(jù)。

在構建全方位的安全保障體系時,可對外部互聯(lián)網(wǎng)場景下的數(shù)據(jù)安全進行有效的監(jiān)管,及時發(fā)現(xiàn)敏感或隱私數(shù)據(jù)泄露事件,協(xié)助機構與政企用戶“內防外控”擴展安全防護能力形成保護閉環(huán),符合政企安全等保合規(guī)建設要求,履行數(shù)據(jù)安全保護義務。

監(jiān)測平臺基于SaaS模式無需本地化部署24小時持續(xù)監(jiān)測,并提供多種監(jiān)測服務,用戶可根據(jù)不同場景需求靈活訂制服務方案。

1.六大數(shù)據(jù)源支撐

具備全面的數(shù)據(jù)采集能力,數(shù)據(jù)源覆蓋主流代碼資源庫、文庫、文件共享平臺、論壇、黑產社區(qū)、暗網(wǎng)黑市等。系統(tǒng)自動化監(jiān)測與平臺運營團隊的結合,最大程度的擴大掃描的范圍,提升產品的監(jiān)測能力。

2.內置10+主流數(shù)據(jù)檢測規(guī)則

內置多種監(jiān)測規(guī)則,并具備多種格式的數(shù)據(jù)解碼和轉換能力,可自動識別從各互聯(lián)網(wǎng)站點采集的不同格式的數(shù)據(jù),如Office文檔、圖片、代碼文檔、壓縮文檔等。

3.自動化實時監(jiān)測

自動化實時監(jiān)測,幫助企業(yè)用戶在開放和深層網(wǎng)絡中保持 7X24 的可見性。

4.AI智能識別技術

支持基于自然語言處理的文檔識別模型,同時針對企業(yè)用戶高價值文檔,采用局部敏感哈希策略生成唯一文件指紋值,可識別在傳播流轉過程中導致內容結構改變的文檔。

Chinasec(安元)互聯(lián)數(shù)據(jù)泄露監(jiān)測平臺可以根據(jù)不同的政企場景提供靈活的服務方案。

應用場景一:代碼泄露監(jiān)測場景

某能源政企出現(xiàn)了內部人員無意識的將項目源代碼上傳至互聯(lián)網(wǎng)上的情況,因而需要將其在互聯(lián)網(wǎng)上的暴露情況做一個收集統(tǒng)計。

根據(jù)該搜集監(jiān)測敏感代碼文件的監(jiān)測服務需求,互聯(lián)網(wǎng)數(shù)據(jù)泄露監(jiān)測平臺系統(tǒng)為其提供以代碼文件類型為主的代碼庫數(shù)據(jù)監(jiān)測與敏感文件暴露告警響應,并提供溯源信息予政企采取處理措施。

2021年07月始為期一周的監(jiān)測測試,期間,針對源代碼文件平臺已持續(xù)監(jiān)測符合相關條件的文件1375件,其中根據(jù)用戶設置的命中策略,平臺已提供告警110份。

2021年7月8日,上報某代碼托管資源網(wǎng)站:

? 存在該政企某系統(tǒng)html代碼片段暴露,上傳者為*濤;

? 存在該政企電壓設備信息系統(tǒng)python片段暴露;

? 站點存在該政企另一套系統(tǒng)python片段暴露;

? 站點存在該政企變壓器智能冷卻控制系統(tǒng)java代碼泄露情況;

? 站點存在該政企csv備份文件代碼暴露。

明朝萬達在互聯(lián)網(wǎng)上建立了數(shù)據(jù)泄露情報的監(jiān)測機制,希望能夠以此協(xié)助相關部門與政企單位及時發(fā)現(xiàn)潛藏在深網(wǎng)中相關的泄露敏感數(shù)據(jù)情報,以應對可能發(fā)生的安全威脅。

2021年10月起為期兩個月,互聯(lián)網(wǎng)數(shù)據(jù)泄露監(jiān)測平臺針對金融類敏感數(shù)據(jù)制定相關監(jiān)測范圍與策略,針對客戶銀行卡下發(fā)了監(jiān)測任務,檢測了7782份文件,發(fā)現(xiàn)了22起暴露在深網(wǎng)上的非法交易情報。

? 2021年11月1日,上報某黑客論壇出售1000多套用戶銀行卡信息等資料的交易情報;

? 2021年11月9日,上報某暗網(wǎng)出售某銀行高額存款客戶數(shù)據(jù)出售情報、上報某暗網(wǎng)出售銀行理財數(shù)據(jù)包含客戶信息的出售情報;

? 2021年11月12日,上報股民數(shù)據(jù)帶身份證銀行卡開戶明細等數(shù)據(jù)資料的出售交易情報;

? 2021年11月13日,上報某網(wǎng)貸平臺認證資料流出包含銀行卡駕駛證營業(yè)執(zhí)照等數(shù)據(jù)的交易情報。

應用場景三:文檔泄露監(jiān)測場景

除個人敏感信息與業(yè)務敏感信息外,技術文檔、系統(tǒng)代碼、拓撲圖、學習資料等不起眼的信息在攻擊者眼里卻是非常有價值的資料。

2022年1月起為期1個月,針對幾所高校的學術材料制定了相關監(jiān)測規(guī)則與搜索范圍,互聯(lián)網(wǎng)數(shù)據(jù)泄露監(jiān)測平臺持續(xù)檢測文件17751份,上報告警事件85件。

? 2022年1月15日,上報公開文庫中存在某大學信息系統(tǒng)研究生考試題目的文檔、上報某共享平臺存在該大學設計說明書的技術文檔、上報某公開文庫中存在該大學課程設計說明書(機械工程學院)的設計文檔;

? 2022年1月16日,上報某公開文庫中存在該大學經濟管理學院學生畢業(yè)論文的文檔、上報公開文庫中存在該大學王家施工方案文檔。

應用場景四:域名監(jiān)測場景

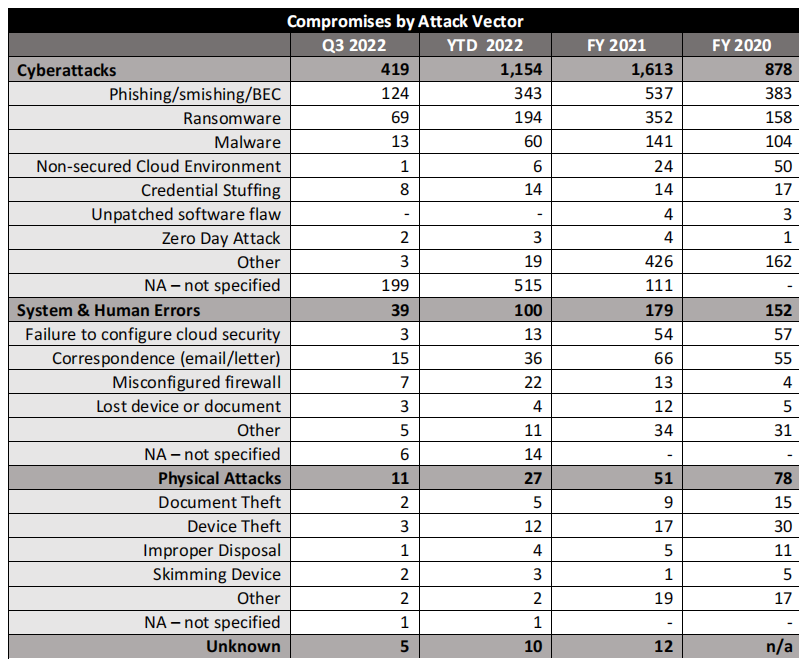

公司仿冒網(wǎng)站和網(wǎng)絡釣魚是獲取用戶信息是高發(fā)場景之一,仿冒網(wǎng)站以及域名資產的盤點,監(jiān)控仿冒網(wǎng)站、釣魚網(wǎng)站、域名搶注等惡意侵權權益行為,避免組織及網(wǎng)站用戶權益被侵犯二造成損失;據(jù)Identity Theft Resource Center統(tǒng)計,網(wǎng)絡釣魚仍然是首選的攻擊載體,第三季度有124起攻擊,高于第二季度的107起和2022年第一季度的110起。

釣魚網(wǎng)站是指欺騙用戶的虛假網(wǎng)站。“釣魚網(wǎng)站”的頁面與真實網(wǎng)站界面基本一致,欺騙消費者或者竊取訪問者提交的賬號和密碼信息。釣魚網(wǎng)站是互聯(lián)網(wǎng)中最常碰到的一種詐騙方式,通常偽裝成銀行及電子商務、竊取用戶提交的銀行賬號、密碼等私密信息的網(wǎng)站。

網(wǎng)頁仿冒是一種旨在竊取您的身份的電子郵件欺騙方法。在網(wǎng)頁仿冒伎倆中,騙局策劃者試圖通過虛假借口騙取您的信任,從而使您泄露有價值的個人數(shù)據(jù),如信用卡號、密碼、帳戶數(shù)據(jù)或其他信息。網(wǎng)頁仿冒伎倆可由個人、通過電話或通過垃圾郵件或彈出窗口在線實現(xiàn)。

而通過注冊相似的域名或利用不同域名的子域名來可以模擬仿冒網(wǎng)站和釣魚網(wǎng)站,故平臺對指定域名的子域名(后期會繼續(xù)迭代更多域名類型)查找,一旦出現(xiàn)關聯(lián)信息,平臺將及時產生告警事件并提供相關的證據(jù)文件,幫助評估與排查當前政企面臨的安全風險。

2023年12月29日起為期1天,針對“b站”制定了相關監(jiān)測規(guī)則與搜索范圍,互聯(lián)網(wǎng)數(shù)據(jù)泄露監(jiān)測平臺持續(xù)檢測文件492份,上報告警事件156件。包含世界各地156個子域名。